Noticia anterior

Secreduc da a conocer proceso de postulación a beneficios estudiantilesAcadémico de Diplomado en Ciberseguridad de la UST Talca habló sobre Hacking Ético

Programa de postgrado es único en la Región del Maule y responde a las necesidades de actualización de los profesionales del área informática.

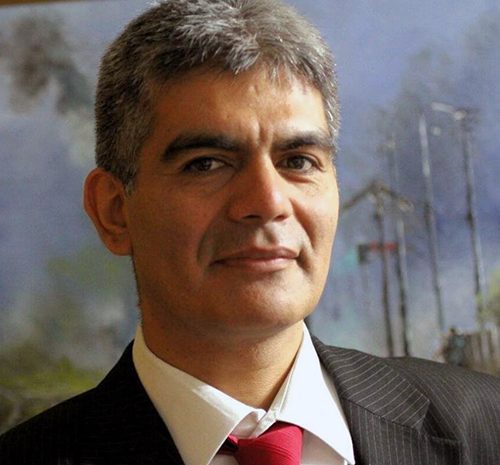

En el marco del desarrollo del Diplomado en Ciberseguridad ofrecido por la Universidad Santo Tomás Talca, que es el primero en la Región del Maule en su tipo, y del foco estratégico institucional de talentos Académicos para el Proyecto Educativo, el reconocido académico y experto en el área, Mauricio Latorre, dictó un módulo sobre el denominado Hacking Ético.

Mauricio Latorre es Ingeniero Informático, Arquitecto de soluciones de seguridad para Empresas SURA Capital, Oficial de Seguridad de la Información, Saudí Telecom Company (Riad, Arabia Saudita), Arquitecto de Seguridad encargado de liderar la implementación del proyecto Malware Labs para el Centro de Ciber Inteligencia de Entel Chile.

Es un profesional con más de 20 años de experiencia laboral en diferentes áreas del TI, ha liderado equipos de integración, QA y Seguridad Informática. Habituado a trabajar con equipos dentro y fuera de Chile con el fin de generar alianzas y negociar acuerdos. Ha realizado asesorías en gobernabilidad de sistemas de información y servicios de seguridad TI para el Banco Interamericano de Desarrollo (BID), en auditoría para el Ministerio de Finanzas y Economía del Gobierno de Panamá y ha realizado control de plataforma, implementación de servicios de respaldo y auditoría de seguridad para Geoexploraciones S.A, entre otras labores.

¿Cómo se puede definir el hacking ético?

“El hacking ético hoy, es el ejercicio de ponerse en el lugar del atacante e imaginar diferentes escenarios de guerra contra los activos de información (datos de clientes, finanzas de la empresa, datos personales de los empleados, etc.) que están bajo la custodia de una empresa o gobierno”.

¿Cuáles son las principales vulnerabilidades detectadas en nuestro país?

“Desde siempre la vulnerabilidad más importante en cualquier sistema, es la persona que los opera. En ese sentido casi un 80% de los ataques exitosos es a causa de correos maliciosos que la gente abre, exponiendo a las empresas a ciber delincuentes. Otro de los grandes problemas es la asimetría del conocimiento, los ciber delincuentes están organizados, se preparan de manera constante y se han convertido en verdaderas mafias, con un ecosistema delictual que genera al año una rentabilidad mayor que todos los otros negocios ilícitos. Sus ganancias superan al PIB de Alemania. Por otro lado, los administradores de Sistemas TI suelen tener una tremenda carga de trabajo y los parches de seguridad demoran en ser aplicados, dejando una ventana de tiempo donde un ciber delincuente con mejores herramientas, mayor conocimiento y tiempo dedicado de forma exclusiva a encontrar brechas, puede colarse rápidamente”.

¿Qué es el escaneo de redes?

“Es un método de análisis de falla, que permite identificar puertas abiertas en las redes. Actualmente existen páginas web que actúan como un «Google» de puertas abiertas, buscando de forma constante fallas en los sistemas, facilitando de este modo la información de forma gratuita o con costos muy bajos para que administradores de sistemas puedan ver la seguridad de su red, desde una mirada externa o en el peor de los casos, ciber delincuentes puedan generar una base de datos de sitios donde probar sus ataques. Un ejemplo de esto es shodan.io”.

¿Cuáles son las principales técnicas de Hacking?

“Es importante hacer una diferencia entre «hacking» y «cibercrimen», un hacker es un investigador, que busca conocer y mejorar los sistemas, un hacker informático es solo un caso específico de hacker y un hacker dedicado a la ciberseguridad es aún más específico, Internet fue creada por hackers. Si hablamos de estos «hackers» (de sombrero blanco) la técnica más común es la ingeniería reversa, que básicamente es desarmar algo para ver cómo funciona. El cibercriminal por otro lado, se ha especializado y es metódico cuando quiere penetrar en una red, partiendo por obtener información, determinar posibles fallas, desarrollar un ataque específico para el objetivo, penetrar el sistema por alguno de los ataques, consolidar su presencia, cerrando las puertas de entrada y vulnerando otros equipos de la red y finalmente desplegando las herramientas necesarias para sacar provecho de su ataque. La motivación principal de un ciber delincuente es obtener dinero”.

¿Cuáles son los casos más complejos de este tipo que ha debido resolver en su carrera?

“Me ha tocado trabajar en diferentes lugares del mundo, me ha tocado ver casos de estafa, extorsión, muchas veces robo, pero el caso más complejo ha sido directamente ciber guerra, tuve la «suerte» de trabajar en Arabia Saudita, levantando parte de las defensas cibernéticas contra malware diseñado especialmente para atacar la infraestructura crítica del país. Más allá del desafío técnico, fue el desafío de trabajar en condiciones extremas, teniendo que traer tecnología mientras tratabas de mantener el secreto del proyecto”.

¿Cuál es a su juicio la proyección de esta área de la informática como mercado laboral?

“La ciberseguridad llegó para quedarse, las empresas están comenzando a entender que la responsabilidad con los activos de la información es indispensable para la salud del negocio”.

¿Cuál es la importancia de este diplomado para los profesionales que se desempeña en el área informática?

“La ciberseguridad se va a especializar y en los próximos 5 años las profesiones asociadas a la ciberseguridad van a estar entre las más rentables del mercado. Un diplomado de ciberseguridad es un aporte importante que puede diferenciar a un profesional de TI”.

Noticia siguiente

Coronavirus: de una quimera a la realidad